Authentification & SSO

La section Authentification & SSO de vos paramètres est la porte d'entrée pour sécuriser votre plateforme Softyflow. Elle permet aux administrateurs de définir et d'appliquer méticuleusement la manière dont les utilisateurs peuvent se connecter, de gérer des configurations sophistiquées d'authentification unique (SSO) et de mettre en œuvre des politiques de sécurité de mot de passe robustes conformes aux normes de votre entreprise.

Un système d'authentification bien configuré est la première ligne de défense pour protéger vos applications et vos données. Il fonctionne en parfaite collaboration avec la gestion des rôles pour garantir que chaque utilisateur dispose d'un accès sécurisé et approprié aux interfaces web et aux workflows de processus.

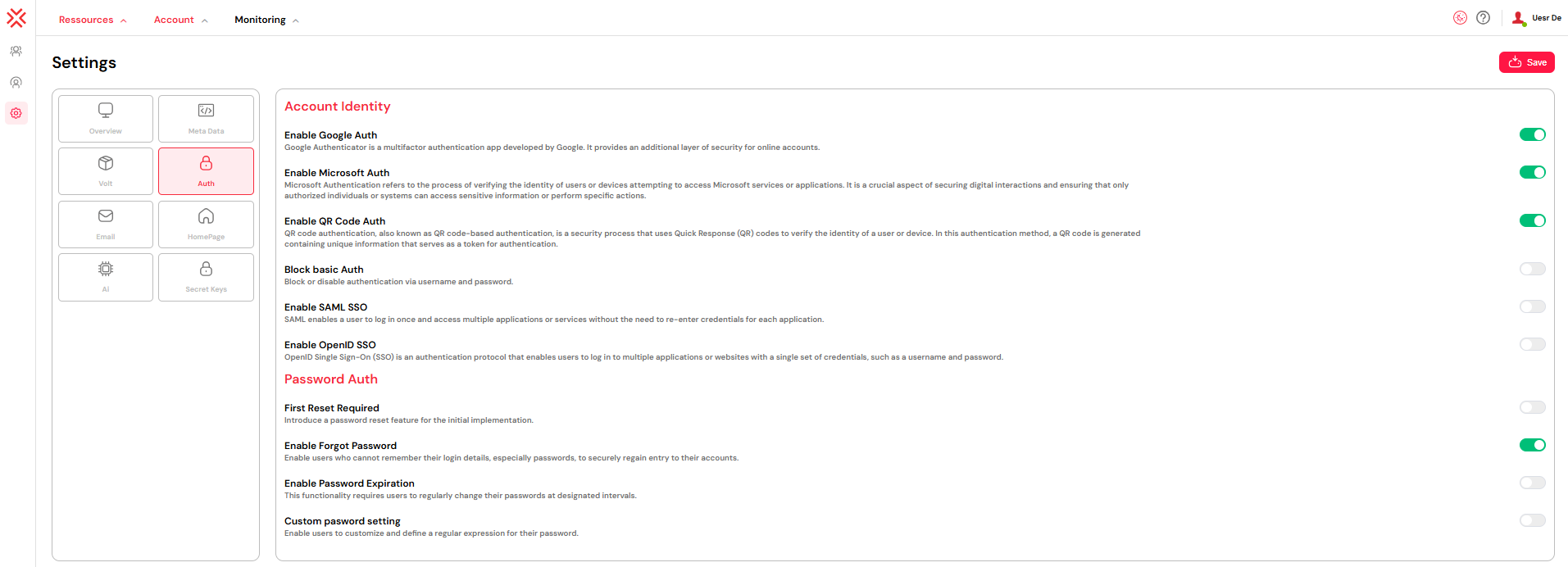

Pour accéder à ces paramètres critiques, accédez à Compte > Paramètres > Authentification depuis le menu de navigation supérieur.

1. Explorer les différentes méthodes d'authentification

Softyflow propose une suite de stratégies d'authentification flexibles et complètes, vous permettant de choisir les méthodes qui correspondent le mieux à la posture de sécurité et aux besoins des utilisateurs de votre organisation.

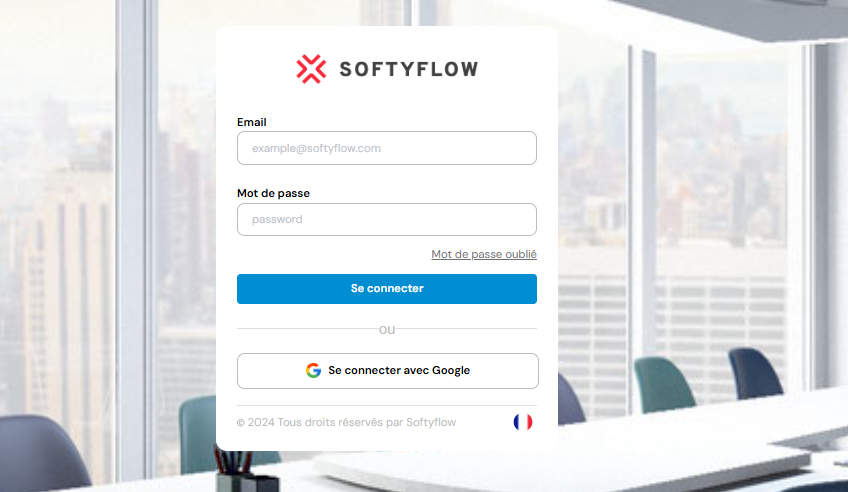

1.1. Google Authenticator (2FA)

Cette méthode ajoute une deuxième couche de sécurité essentielle (authentification à deux facteurs) en exigeant un mot de passe à usage unique basé sur le temps (TOTP) de l'application mobile Google Authenticator. Après avoir saisi correctement leur mot de passe standard, les utilisateurs doivent fournir un code à 6 chiffres de l'application pour terminer le processus de connexion. Cela protège efficacement contre les accès non autorisés même si le mot de passe d'un utilisateur a été compromis.

Il s'agit d'une mesure de sécurité particulièrement vitale pour les utilisateurs ayant accès à l'IDE, car ils ont la capacité de modifier les applications, les structures de données et les processus.

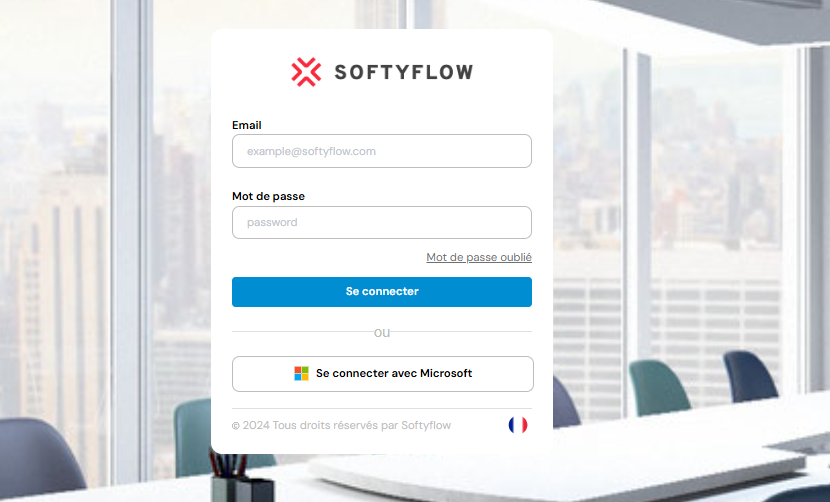

1.2. Microsoft Authenticator (2FA)

Fonctionnellement similaire à Google Authenticator, cette option exploite l'application mobile Microsoft Authenticator pour fournir des codes à usage unique sensibles au temps. Elle offre le même niveau élevé de protection contre le vol de mot de passe et les attaques de phishing, et constitue un choix idéal pour les organisations standardisées sur l'écosystème Microsoft Azure et Office 365.

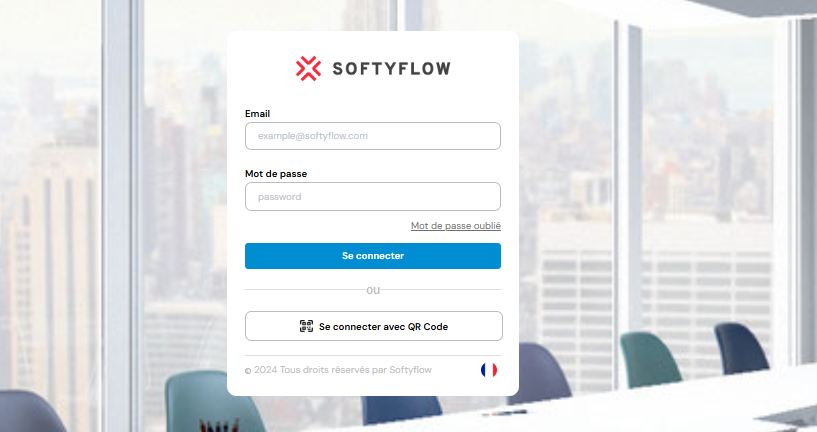

1.3. Authentification par code QR

Cette méthode permet aux utilisateurs de scanner un code QR unique et généré dynamiquement avec une application d'authentification compatible sur leur appareil mobile pour terminer le processus de connexion. Cette approche est souvent privilégiée pour sa commodité et sa rapidité, offrant un flux d'accès transparent et sans mot de passe. Elle est particulièrement efficace pour lier de nouveaux appareils à un compte ou pour une utilisation dans des applications mobiles construites sur la plateforme Softyflow.

1.4. SSO avec SAML 2.0

Softyflow offre une prise en charge robuste de l'authentification unique (SSO) basée sur SAML 2.0, permettant aux utilisateurs de s'authentifier de manière transparente à l'aide du fournisseur d'identité (IdP) existant de votre organisation, tel qu'Azure AD, Okta ou ADFS. Il s'agit d'une fonctionnalité essentielle pour les environnements d'entreprise, car elle centralise la gestion des informations d'identification et offre une expérience de connexion sans friction. L'intégration SAML fonctionne en harmonie avec la gestion des utilisateurs de Softyflow et provisionne automatiquement les affectations de rôles en fonction des attributs transmis par l'IdP.

1.4.1. Principaux avantages de l'intégration SAML SSO

- Gestion centralisée des utilisateurs : L'authentification des utilisateurs est gérée par votre IdP central, ce qui réduit la charge administrative.

- Sécurité renforcée : Tire parti des politiques de sécurité de votre IdP, telles que l'AMF, l'accès conditionnel et les politiques de mot de passe.

- Expérience utilisateur améliorée : Les utilisateurs peuvent se connecter à Softyflow avec leurs informations d'identification d'entreprise existantes sans avoir à se souvenir d'un autre mot de passe.

- Provisionnement automatisé : Les nouveaux utilisateurs peuvent être créés automatiquement dans Softyflow lors de leur première connexion SSO, avec des rôles attribués en fonction des appartenances aux groupes de l'IdP.

1.4.2. Étapes de configuration et exemple

La configuration de SAML 2.0 implique une configuration de confiance mutuelle entre Softyflow (le fournisseur de services ou SP) et votre fournisseur d'identité (IdP).

Étape 1 : Dans votre fournisseur d'identité (par exemple, Azure AD, Okta)

- Créez une nouvelle application SAML pour Softyflow.

- Vous devrez fournir l'URL du service consommateur d'assertions (ACS) de votre instance Softyflow. C'est à cette URL que l'IdP enverra l'assertion SAML après l'authentification d'un utilisateur. Vous pouvez généralement trouver cette URL dans la page de configuration SAML de Softyflow, et elle ressemble généralement à ceci :

https://<votre-domaine-softyflow>/api/v1/sso/saml/acs - Vous aurez également besoin de l'ID d'entité de votre instance Softyflow. Il s'agit d'un identifiant unique. Il est souvent identique à l'URL ACS ou à une autre URI unique comme

https://<votre-domaine-softyflow>/api/v1/sso/saml/metadata - Configurez l'IdP pour envoyer les attributs utilisateur nécessaires dans l'assertion SAML, tels que

email,firstName,lastNameetgroups. - Une fois enregistré, l'IdP vous fournira les informations critiques suivantes dont vous aurez besoin pour l'étape suivante dans Softyflow :

- Entrée du fournisseur d'identité / URL de connexion : Le point de terminaison de connexion de l'IdP.

- Émetteur / ID d'entité : L'identifiant unique de l'IdP.

- Certificat X.509 : Le certificat public utilisé pour vérifier la signature des assertions SAML.

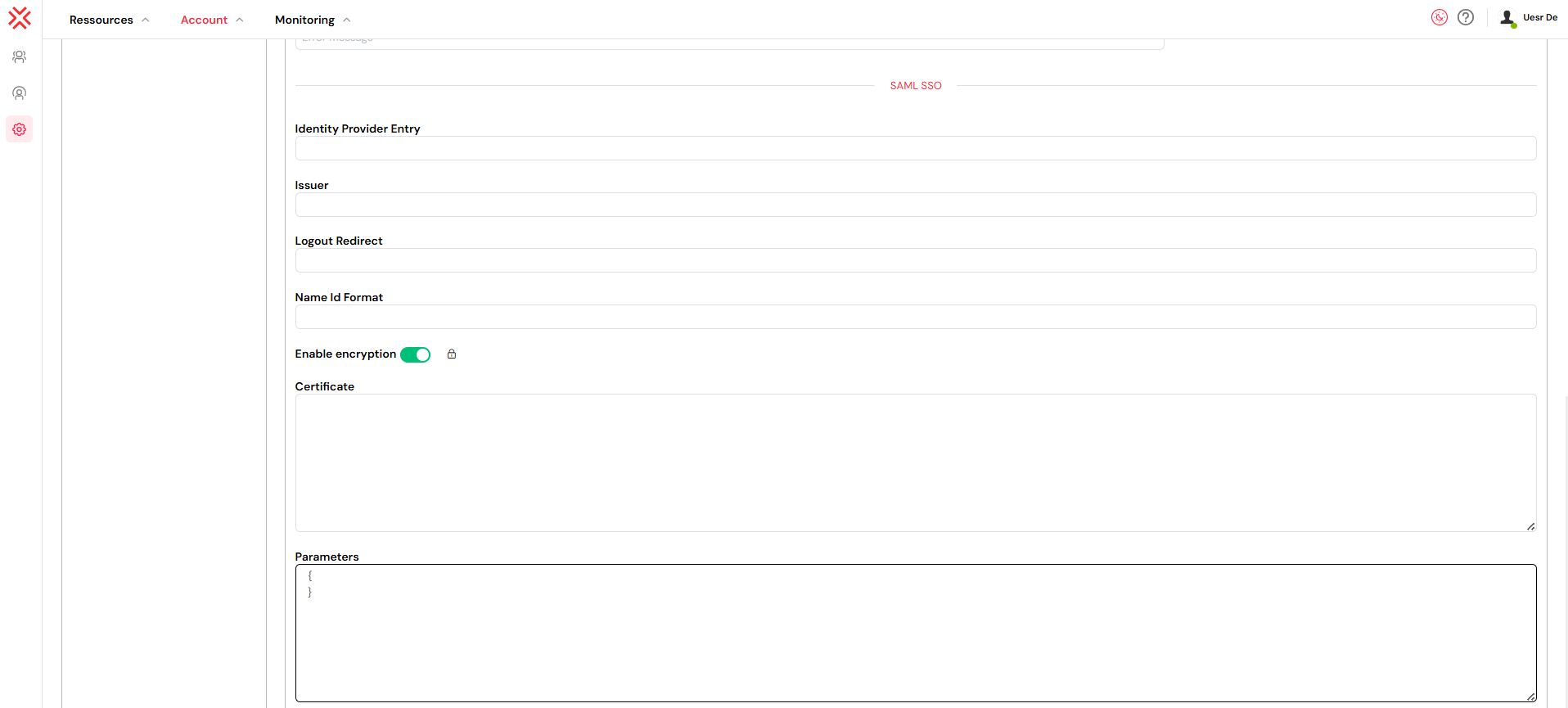

Étape 2 : Dans Softyflow

Accédez à Compte > Paramètres > Authentification et activez le bouton SSO. Remplissez ensuite le formulaire de configuration à l'aide des informations que vous avez obtenues de votre IdP.

Voici un exemple de la façon de remplir les champs :

- Entrée du fournisseur d'identité : Collez l'URL de connexion de votre IdP.

- Exemple :

https://votre-idp.com/app/votre-app-id/sso/saml

- Exemple :

- Émetteur : Collez l'ID d'émetteur/d'entité de votre IdP.

- Exemple :

http://www.votre-idp.com/exk123abc456

- Exemple :

- Redirection de déconnexion : L'URL vers laquelle les utilisateurs sont envoyés après s'être déconnectés. Il s'agit souvent de la page de connexion principale de l'IdP ou du portail de votre entreprise.

- Exemple :

https://votre-idp.com/logout

- Exemple :

- Format NameID : Ceci spécifie le format de l'identifiant de l'utilisateur.

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddressest un choix courant et recommandé si vous utilisez l'e-mail comme identifiant utilisateur principal. - Activer le chiffrement : Cochez cette case si votre IdP est configuré pour envoyer des assertions chiffrées. Vous devrez fournir votre certificat public de fournisseur de services (Softyflow) à l'IdP pour que cela fonctionne.

- Certificat : Collez le contenu complet du certificat X.509 fourni par votre IdP. Il doit commencer par

-----BEGIN CERTIFICATE-----et se terminer par-----END CERTIFICATE-----. - Paramètres : Cette section est destinée aux configurations avancées. Par exemple, vous pouvez mapper les attributs d'assertion SAML aux propriétés utilisateur de Softyflow. Ceci est crucial pour le provisionnement Just-In-Time (JIT) et le mappage des rôles.

RelayState: Souvent laissé vide, sauf si votre IdP nécessite une valeur spécifique.AuthnContext: Peut être utilisé pour demander une force d'authentification spécifique de l'IdP, par exemple,urn:oasis:names:tc:SAML:2.0:ac:classes:PasswordProtectedTransport.

Après avoir enregistré la configuration, les utilisateurs seront redirigés vers la page de connexion de votre IdP lorsqu'ils tenteront d'accéder à Softyflow. Après une authentification réussie, ils seront redirigés vers Softyflow et connectés automatiquement.

1.5. OpenID Connect (OIDC)

En plus de SAML, Softyflow prend également en charge OpenID Connect (OIDC), un protocole d'authentification moderne construit sur OAuth 2.0. OIDC utilise des JSON Web Tokens (JWT) pour transporter les informations d'identité et est la méthode préférée pour l'intégration avec les fournisseurs d'identité modernes comme Google, Azure AD, Okta et Auth0. Cette méthode est très polyvalente et peut être utilisée pour sécuriser tout, des connexions utilisateur aux intégrations d'API et aux workflows d'authentification personnalisés.

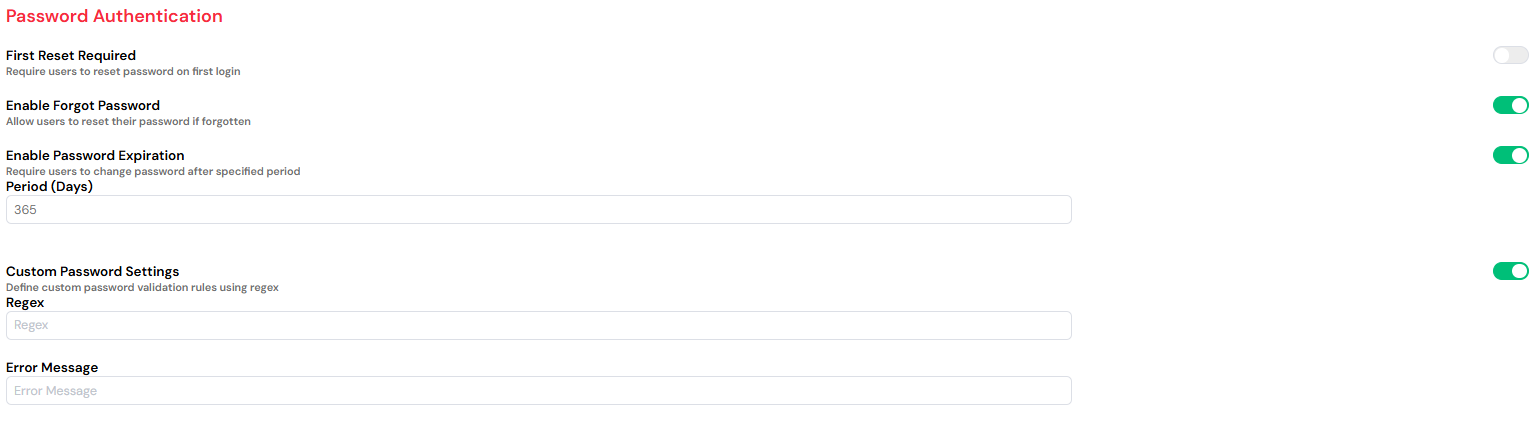

2. Politiques avancées de gestion des mots de passe

Softyflow vous permet d'appliquer des politiques de mot de passe robustes et personnalisables pour garantir un niveau élevé de contrôle d'accès sur l'ensemble de la plateforme.

2.1. Forcer la réinitialisation à la première connexion

Cette fonctionnalité de sécurité oblige les utilisateurs à réinitialiser leur mot de passe immédiatement lors de leur première connexion. C'est une étape cruciale pour renforcer la protection des comptes après qu'un administrateur a effectué la création initiale de l'utilisateur et défini un mot de passe temporaire.

2.2. Activer la fonctionnalité "Mot de passe oublié"

L'activation de cette fonctionnalité offre aux utilisateurs une option en libre-service pour réinitialiser leur mot de passe s'ils l'oublient. Lorsqu'un utilisateur clique sur le lien "Mot de passe oublié" sur la page de connexion, le système enverra un lien de réinitialisation sécurisé et à usage unique à son adresse e-mail enregistrée, en utilisant les fournisseurs de messagerie configurés.

2.3. Appliquer l'expiration du mot de passe

Cette politique exige que les utilisateurs mettent à jour leur mot de passe périodiquement, ce qui réduit le risque associé aux informations d'identification compromises. Vous pouvez spécifier le nombre exact de jours avant l'expiration d'un mot de passe et la création d'un nouveau. Ceci est particulièrement important pour les utilisateurs disposant de privilèges élevés, tels que ceux ayant accès à l'IDE.

2.4. Règles de complexité de mot de passe personnalisées

Vous pouvez utiliser des expressions régulières (regex) pour définir et appliquer des exigences de complexité de mot de passe spécifiques, telles que la longueur minimale et l'inclusion obligatoire de lettres majuscules, de chiffres ou de symboles spéciaux.

- Exemple de Regex :

^(?=.*[A-Z])(?=.*\d)[A-Za-z\d]{8,} - Message d'accompagnement : "Le mot de passe doit comporter au moins 8 caractères et inclure au moins une lettre majuscule et un chiffre."

En combinant intelligemment ces méthodes d'authentification, protocoles SSO et politiques de mot de passe, vous pouvez créer un cadre de sécurité à plusieurs niveaux qui protège votre plateforme tout en s'adaptant à vos pratiques informatiques internes. Ces paramètres fonctionnent de concert avec la gestion des rôles pour garantir que les utilisateurs disposent du niveau d'accès approprié aux interfaces web, aux workflows de processus et aux outils de surveillance.

3. Intégrer l'authentification dans votre workflow de développement

3.1. Considérations clés pour le développement

Lors de la conception et de la création d'applications sur la plateforme Softyflow, il est crucial de garder les exigences d'authentification et d'autorisation au premier plan :

- Conception d'interfaces web : Concevez des interfaces utilisateur dynamiques qui s'adaptent en fonction du contexte, des rôles et des autorisations de l'utilisateur authentifié.

- Conception de processus : Architecturez vos workflows métier pour respecter rigoureusement les limites d'authentification et d'autorisation, en veillant à ce que les tâches ne puissent être exécutées que par les utilisateurs appropriés.

- Intégration de bases de données : Mettez en œuvre des contrôles d'accès aux données granulaires directement liés à l'identité et au rôle de l'utilisateur authentifié.

- Intégration : Utilisez en toute sécurité des jetons d'authentification (comme des jetons OAuth ou des clés API) pour effectuer des appels vers des API et des systèmes externes.

3.2. Surveillance et audit des activités d'authentification

Maintenez une vue claire des activités d'authentification sur votre plateforme pour garantir la sécurité et la conformité :

- Journaux système : Surveillez activement les tentatives de connexion (réussies et échouées), les événements de réinitialisation de mot de passe et autres événements liés à la sécurité.

- Gestion des utilisateurs : Examinez régulièrement l'historique de connexion et les modèles d'accès des utilisateurs pour identifier les anomalies ou les comptes inactifs.

- Gestion des exécutions et des instances : Suivez quels utilisateurs authentifiés lancent et exécutent des processus métier critiques.

3.3. Bonnes pratiques de sécurité essentielles

Mettez en œuvre une stratégie de sécurité complète à plusieurs niveaux en suivant ces pratiques recommandées :

- Appliquer l'authentification multifacteur (MFA) : Exigez l'utilisation de la 2FA pour tous les utilisateurs, en particulier ceux disposant de privilèges administratifs ou d'un accès à des données sensibles.

- Tirer parti du contrôle d'accès basé sur les rôles (RBAC) : Combinez vos politiques d'authentification robustes avec une gestion des rôles granulaire pour appliquer le principe du moindre privilège.

- Effectuer des audits de sécurité réguliers : Utilisez les journaux système pour surveiller de manière proactive les modèles d'authentification et enquêter sur toute activité suspecte.

- Maintenir la séparation des environnements : Configurez des exigences d'authentification distinctes et plus strictes pour votre environnement de production par rapport à vos environnements de test et de développement.

Prochaines étapes

Une fois vos politiques d'authentification et de sécurité configurées, continuez à renforcer et à améliorer votre plateforme avec ces sujets connexes :

Prochaines étapes de l'administration de la sécurité :

- Gestion des utilisateurs : Passez à la création et à la gestion des comptes utilisateurs qui seront soumis à vos nouvelles règles d'authentification.

- Gestion des rôles : Définissez les niveaux d'accès et les autorisations précis qui seront accordés aux utilisateurs après leur authentification réussie.

- Paramètres : Continuez à explorer d'autres paramètres de plateforme globaux et politiques de sécurité.

- Gestion des e-mails : Assurez-vous que vos fournisseurs de messagerie sont correctement configurés pour gérer les réinitialisations de mot de passe et les notifications de sécurité.

- Journaux système : Maîtrisez l'art de la surveillance des événements d'authentification et autres journaux de sécurité critiques.

- Redirection vers l'accueil : Créez des pages d'accueil personnalisées basées sur les rôles pour accueillir vos utilisateurs après leur connexion.

Prochaines étapes du développement sécurisé :

- Configuration du projet : Commencez le processus de création d'applications sécurisées de niveau entreprise à partir de zéro.

- Conception d'interfaces web : Apprenez à concevoir des interfaces utilisateur sophistiquées qui sont pleinement conscientes et réactives au contexte d'authentification de l'utilisateur.

- Conception de processus : Créez des workflows métier sécurisés et résilients qui intègrent des vérifications d'autorisation appropriées à chaque étape.

- Intégration : Mettez en œuvre des intégrations d'API sécurisées et des flux d'authentification personnalisés pour connecter Softyflow à votre écosystème informatique plus large.